Sécurité en ligne pour les entreprises: ce que les spécialistes du marketing doivent savoir: Social Media Examiner

Stratégie De Médias Sociaux / / September 26, 2020

Votre identité en ligne est-elle sécurisée?

Votre identité en ligne est-elle sécurisée?

Êtes-vous préoccupé par les pirates?

Pour découvrir comment sécuriser vos profils sociaux, vos comptes en ligne et votre identité contre les hackers, j'interviewe Chalene Johnson et Darren Natoni.

En savoir plus sur ce salon

le Podcast marketing sur les réseaux sociaux est une émission de radio-débat à la demande de Social Media Examiner. Il est conçu pour aider les spécialistes du marketing et les chefs d'entreprise occupés à découvrir ce qui fonctionne avec le marketing sur les réseaux sociaux.

Dans cet épisode, j'interviewe Chalene Johnson et Darren Natoni. Chalene est une célébrité du fitness, auteur du livre Pousser et a de grands suivis sur Instagram et Facebook. C'est aussi quelqu'un dont l'identité en ligne a été détournée et vendue au plus offrant. Darren est un ancien agent spécial de la DEA spécialisé dans la sécurité en ligne. Il est également le directeur technique de Shaun T, une célébrité du fitness avec des millions de followers.

Chalene et Darren exploreront ce que les spécialistes du marketing et les entrepreneurs doivent savoir pour sécuriser leurs comptes en ligne et plus encore.

Vous découvrirez comment être en sécurité en ligne et protéger votre identité contre les pirates.

Partagez vos commentaires, lisez les notes de l'émission et obtenez les liens mentionnés dans cet épisode ci-dessous.

Écoute maintenant

Où s'abonner: Podcast Apple | Podcasts Google | Spotify | RSS

Faites défiler jusqu'à la fin de l'article pour trouver des liens vers des ressources importantes mentionnées dans cet épisode.

Voici quelques-unes des choses que vous découvrirez dans cette émission:

Sécurité en ligne pour les entreprises

Quand Chalene s'est fait pirater

Chalene explique comment elle profitait d'une journée parfaite (un fait qu'elle a même tweeté), lorsqu'elle s'est fait pirater. Quelqu'un a changé sa biographie et avait tweeté en même temps qu'elle tweetait. Alors Chalene a changé son mot de passe pour quelque chose qui sort de l'ordinaire, s'est reconnectée et a changé sa biographie.

Puis, c'est arrivé à nouveau. Les pirates envoyaient du porno et tweetaient d'autres personnes en même temps que Chalene était sur Twitter. Ses autres comptes ont également été piratés. Elle avait l'impression de ne pas être en sécurité dans sa propre maison. Même s'il s'agissait d'une attaque Internet et qu'il n'y avait pas de menace physique, Chalene se souvient que c'était comme ça.

Darren raconte où il se trouvait la nuit de la cyberattaque de Chalene. Lui et sa femme venaient juste de rentrer du dîner et se retournaient Instagram quand ils ont remarqué que le compte de Chalene avait du contenu, elle ne publierait normalement pas. Alors il lui a envoyé un texto et lui a dit qu'il pensait qu'elle avait été piratée. Elle a répondu qu'elle savait et qu'elle paniquait. Il a dit de l'appeler pour qu'ils puissent le contrôler et faire sortir les pirates de son système.

Au moment où Chalene a appelé Darren, son Twitter, Instagram et Facebook avait été repris. Et, même si elle ne le savait pas encore, les pirates étaient également dans sa boîte de réception.

Chalene et Darren ont passé huit heures à travailler toute la nuit, à essayer de tout rafistoler.

Les gens supposent que c'est personnel, dit Chalene, mais ce n’est pas le cas. Cela l'a particulièrement frappée car les médias sociaux sont son gagne-pain. Les pirates ont supprimé tout ce qu'elle avait publié sur Instagram au cours des quatre dernières années et demie, et ils ont commencé à publier des vidéos de cruauté envers les animaux et de pornographie violente. Chalene se sentait impuissante et responsable. Le coût du piratage, qui comprenait des experts en sécurité, la perte de salaire et la reconstruction de sa sécurité, dépassait 200 000 $.

Darren dit que le piratage est un sport pour certaines personnes et un passe-temps pour d'autres. Ce sont des experts dans leur domaine. Puisqu'ils ne disposent pas de moyens légaux de démontrer leur expertise, voici comment ils le font.

Ne vous inquiétez pas des hackers, suggère Darren. Concentrez-vous sur ce que vous devez faire pour vous protéger. Des situations comme celle-ci révèlent des trous dont nous savions qu'ils existaient, et que nous aurions dû corriger, mais sans cesse repoussés. C’est comme attendre qu’un problème de santé apparaisse, puis décider de se remettre en forme. Parfois, il faut une malheureuse catastrophe pour amener quelqu'un à apprécier la valeur de simples mesures préventives.

Écoutez l'émission pour découvrir comment l'engagement avec les pirates informatiques a aggravé les choses pour Chalene.

Quelles défenses mettre en place

Darren dit que pour vous protéger, vous devez construire une base solide pour la sécurité. Obtenez un gestionnaire de mots de passe, tel que 1Mot de passe, Dernier passage ou Dashlaneet utilisez-le pour générer des mots de passe forts. Darren utilise et recommande 1Password.

Chalene explique comment les pirates sont entrés dans son compte. Ils ont appelé son fournisseur de messagerie, lui ont dit qu'ils travaillaient en son nom en tant qu'experts en sécurité et qu'ils devaient réinitialiser son mot de passe. Les personnes avec lesquelles ils ont interagi ont déclaré avoir besoin de réponses à ses questions de sécurité. Les questions de sécurité courantes, telles que la rue dans laquelle quelqu'un a grandi et le nom de jeune fille de l'épouse, sont faciles à trouver en ligne. Et c'est tout ce dont quelqu'un a besoin pour réinitialiser votre mot de passe de messagerie.

Ne répondez jamais honnêtement aux questions de sécurité, suggère Darren. Vous pouvez faire tout ce travail pour trouver des mots de passe complexes, mais si vous répondez honnêtement aux questions de sécurité, tout ce que quelqu'un a à faire est de trouver et de brancher ces informations. Une fois qu'ils ont accès à cet e-mail, chaque service qui y est connecté est potentiellement menacé.

Écoutez l'émission pour découvrir quel gestionnaire de mots de passe nous utilisons pour Social Media Examiner et pourquoi nous l'adorons.

Comment Gmail assure la sécurité

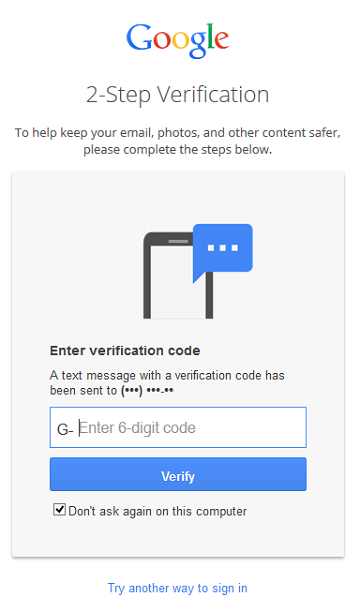

Offres Gmail Vérification en 2 étapes, également connu sous le nom de Authentification à 2 facteurs.

Une fois que vous avez saisi votre adresse e-mail et votre mot de passe, Gmail vous demande un code. Le code peut être envoyé à un appareil mobile ou généré à l'intérieur d'une application comme Google Authenticator ou dans 1Password. Il expire, vous devez donc le saisir dans un certain laps de temps. Ce processus garantit que si quelqu'un d'autre tente d'accéder à votre compte, ou si vous vous connectez à partir d'un nouveau navigateur ou appareil, un code est nécessaire pour y accéder.

Pour configurer la vérification du mot de passe dans Google Authenticator, ouvrez l'application et cliquez sur le signe + qui dit "ajouter un mot de passe à usage unique". Il vous montrera un code QR. Prenez une photo de cela avec votre téléphone. Il le branche et s'en souviendra à partir de ce moment.

Une base de données de mots de passe principaux, comme 1Password, est extrêmement difficile à déchiffrer pour quelqu'un, en raison du niveau de cryptage. Le mot de passe principal doit être très fort mais suffisamment mémorable pour pouvoir être saisi fréquemment. Si vous utilisez un mot de passe principal faible, vous vous exposez aux menaces. Mais si vous compliquez les choses, vous oubliez votre mot de passe principal, vous n'entrerez pas dans votre coffre-fort et devrez recommencer.

Écoutez l'émission pour savoir où stocker une copie de votre mot de passe principal pour votre gestionnaire de mots de passe.

Sécuriser les réseaux sociaux

Les réseaux sociaux proposent leur propre version de la sécurité, Explique Darren. Par exemple, Facebook a un générateur de code pour l'application mobile qui accomplit la même chose que Gmail. Vous pouvez l'utiliser seul ou en tandem avec 1Password ou Google Authenticator.

Chalene raconte comment, après le piratage, elle a dû changer les comportements en ligne de tout le monde dans son bureau. Auparavant, elle partageait ses comptes avec des assistants, mais maintenant, chacun a besoin de ses propres privilèges administratifs et d'une authentification à 2 facteurs sur tous les sites et réseaux.

Chalene parle des personnes qui l'ont contactée après avoir partagé son calvaire, qui ont raconté leurs propres expériences. Des gens ont dit que même s'ils avaient eu la vérification en deux étapes, ils étaient toujours piratés, car ils avaient cliqué sur des e-mails suspects leur demandant de vérifier leur identité.

le La marine américaine capture 110000 cyberattaques toutes les heures, Explique Darren. C’est environ 30 par seconde.

«Ces pirates et hameçonneurs ne sont capables que de la quantité de ligne que nous leur donnons», précise Darren. "Je suis choqué par la quantité d'informations que nous divulguons volontiers."

Par exemple, il était récemment dans un camion de restauration et a remarqué un presse-papiers avec un formulaire d'inscription à leur liste de diffusion. Il dit qu'il aurait pu prendre une photo de cette liste et avoir le nom, l'adresse, le numéro de téléphone et l'adresse e-mail de tout le monde.

Le courrier électronique est une autre chose. Nous communiquons principalement par e-mail en texte brut, et ces messages circulent. Si quelqu'un au travail envoie un courriel demandant le numéro de compte ou le mot de passe de quelqu'un et que vous répondez, c'est du texte brut qui n'a pas été chiffré. Finalement, quelqu'un peut potentiellement l'obtenir.

Bien qu'il existe des options de sécurité par mot de passe Web telles que Secret unique, Darren préfère que les utilisateurs essaient des alternatives pour communiquer des informations sensibles.

Si vous possédez un appareil iOS, allumez iMessagerie. Si vous êtes un utilisateur Android, il y a WhatsApp, qui est multiplateforme. Il y a aussi Hushmail, qui propose des options cryptées et payantes pour les particuliers et les entreprises.

Si vous prévoyez d'envoyer des informations sensibles, faites-le en toute sécurité. Ne l'envoyez pas par SMS.

Écoutez l'émission pour savoir pourquoi vous devriez activer les notifications par SMS pour des raisons de sécurité.

Suivez une formation sur le marketing YouTube - en ligne!

Vous souhaitez améliorer votre engagement et vos ventes avec YouTube? Rejoignez ensuite le plus grand et le meilleur rassemblement d'experts en marketing YouTube pour partager leurs stratégies éprouvées. Vous recevrez des instructions en direct étape par étape axées sur Stratégie YouTube, création de vidéos et publicités YouTube. Devenez le héros du marketing YouTube pour votre entreprise et vos clients en mettant en œuvre des stratégies qui obtiennent des résultats éprouvés. Il s'agit d'un événement de formation en ligne en direct organisé par vos amis de Social Media Examiner.

CLIQUEZ ICI POUR PLUS DE DÉTAILS - LA VENTE PREND FIN LE 22 SEPTEMBRE!Ce que Chalene a fait pour avancer après le piratage

Il a fallu trois semaines à Chalene pour s'assurer qu'elle était aussi en sécurité que possible.

Elle a sorti un morceau de papier et a créé une liste massive de brainstorming de chaque compte, e-mail et site d'adhésion en ligne. Ensuite, elle a parcouru ses dossiers de spam, ses sites d'adhésion et ses anciens e-mails pour trouver tout ce dont elle avait besoin pour sécuriser post-crise.

Chalene a également ajouté une recherche sur ce qui se passe en matière de cybersécurité dans ses tâches quotidiennes.

Écoutez l'émission pour entendre Chalene comparer son expérience à celle d'un film d'horreur.

Navigateurs Web, connexions sociales et sécurité

Bien que l'enregistrement des connexions dans les navigateurs Web soit très pratique, il est aussi sûr que les mesures que vous avez prises pour le sécuriser, dit Darren. Par exemple, si vous utilisez Safari et que votre mot de passe iCloud est faible, vos informations ne sont pas aussi sûres.

Cependant, les extensions de navigateur des gestionnaires de mots de passe comme 1Password sont sûres. De plus, vous n'avez plus à enregistrer les informations dans les navigateurs. Allez dans Préférences et désactivez l'enregistrement des mots de passe, des informations personnelles et des formulaires de saisie automatique. Pour le trouver dans Chrome, accédez aux Paramètres avancés dans les Préférences.

Ensuite, installez l'extension de navigateur du gestionnaire de mots de passe. Il fera la même chose en enregistrant les mots de passe dans le navigateur, mais il le fera de manière plus sécurisée. Vous pouvez enregistrer les cartes de crédit, toutes vos identités et chaque connexion que vous avez créée.

Les extensions de sécurité sont beaucoup plus sûres car les informations des navigateurs peuvent être capturées. Chaque fois que vous allez sur un site et qu'il intègre vos informations, si quelqu'un usurpe ce site, il a vos informations.

De plus, si vous avez donné des autorisations de connexion aux connexions sociales, accédez immédiatement aux paramètres de confidentialité de ces applications et révoquez l'accès. Vous ne souhaitez pas partager de comptes avec d'autres personnes ou utiliser un compte, tel que Facebook, pour vous connecter à plusieurs sites. Si quelqu'un pénètre sur Facebook, il a accès à tous les sites auxquels vous vous êtes connecté.

Créez un identifiant individuel pour chaque compte que vous possédez. Utilisez votre adresse e-mail principale, sécurisée avec une authentification à 2 facteurs. Vous pouvez également utiliser des alias, une fonctionnalité intéressante intégrée aux applications Gmail et Google.

Disons que votre adresse e-mail est [email protected] et vous vous inscrivez à un service comme Dropbox. Utilisation [email protected], et il transférera tous les messages à votre adresse Gmail. Tout ce que vous mettez après le signe + se retrouvera dans votre boîte de réception.

Cela vous permet d'identifier les lieux qui compromettent votre adresse e-mail, ce que vous ne pouvez pas faire avec un compte principal standard. Lorsque vous découvrez un problème ou que vous commencez à recevoir beaucoup de spam, ajoutez un filtre à l'alias, supprimez les messages et recommencez avec une nouvelle adresse e-mail.

Écoutez l'émission pour entendre certaines de mes rencontres avec des problèmes de sécurité.

Se protéger sur le cloud

Vous devez vous inquiéter pour le Cloud, dit Darren. L'année dernière, 47% des adultes ont vu leurs informations exposées sous une forme ou une autre. C’est essentiellement la moitié de la population.

Pour vous protéger lorsque vous utilisez des programmes cloud tels que Dropbox et Evernote, utilisez la validation en deux étapes.

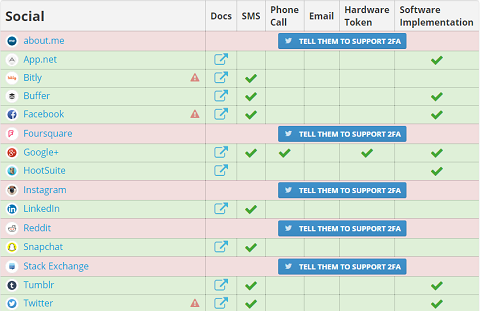

Authentification à deux facteurs a une liste de sites qui offrent et n'offrent pas d'authentification à 2 facteurs. Darren recommande de réserver quelques heures pour protéger tous vos comptes. De cette façon, si quelqu'un essaie d'entrer dans l'un d'entre eux, vous recevrez une alerte.

Si vous ne souhaitez pas donner votre numéro de téléphone, créez un numéro gratuit sur la voix de Google que vous pouvez transférer vers n'importe quel autre appareil. Vous recevez des SMS, et Google Voice transcrit vos messages vocaux pour vous. Vous pouvez également classer les messages comme spam.

Écoutez l'émission pour en savoir plus sur TwoFactorAuth.org.

Pourquoi tout le monde devrait se préoccuper de la sécurité

Chalene pense qu'un piratage de sécurité est quelque chose que tout le monde devrait s'attendre à ce qu'il leur arrive. Vous entendez parler de gens de notoriété, car ils ont une plate-forme.

«J'ai la chance de pouvoir profiter de ce qui m'est arrivé pour aider les autres», déclare Chalene. «Quelqu'un qui reprend mon compte sur les réseaux sociaux n'est pas la fin du monde. Avoir quelqu'un sur mon compte bancaire sans que je le sache pourrait être dévastateur. Tout le monde doit prendre les précautions nécessaires pour l'éviter. »

Au début, la sécurité semble écrasante, mais il vous suffit de tout parcourir dans le bon ordre étape par étape pour en savoir plus, développer une expertise et être en mesure d'aider les autres.

Darren dit que son site Web, BeyondthePassword.com est l'équivalent de sécurité de Social Media Examiner. Une fois sur place, téléchargez la liste de contrôle de la cybersécurité de Darren: les 10 étapes pour vous protéger des pirates et rester en sécurité en ligne.

Écoutez l'émission pour découvrir d'autres façons dont Beyond the Password peut vous aider.

Autres mentions de spectacle

L'émission d'aujourd'hui est sponsorisée par Sommet sur la réussite des médias sociaux 2015.

L'émission d'aujourd'hui est sponsorisée par Sommet sur la réussite des médias sociaux 2015.

Vous souhaitez améliorer votre marketing sur les réseaux sociaux? Besoin de prouver que vos efforts fonctionnent? Rejoignez 4 000 collègues spécialistes du marketing à la méga-conférence en ligne, conçue pour vous inspirer et vous donner du pouvoir.

Découvrez les meilleures et les plus récentes façons de commercialiser votre entreprise sur Facebook, LinkedIn, Twitter, Google+, YouTube, Instagram et Pinterest. Trouvez de nouvelles façons d'améliorer votre contenu et de mesurer vos résultats dans le confort de votre maison ou de votre bureau. Vous serez dirigé par des dizaines de professionnels des médias sociaux, dont Mari Smith, Mark Schaefer, Amy Porterfield, Christopher Penn et Michael Stelzner. Inscrivez-vous maintenant au Social Media Success Summit. Les billets à prix réduit sont limités.

Le Social Media Success Summit est une conférence en ligne. Ce sont 36 sessions différentes réparties sur 4 semaines. Il y a trois séances par jour, trois fois par semaine, sur quatre semaines. Et c'est sur toutes les plateformes de médias sociaux imaginables que vous pouvez imaginer. Vérifiez-le. Visite SMSS15.com pour des rabais importants pour les lève-tôt.

Écoutez le spectacle!

.

Principaux points à retenir mentionnés dans cet épisode:

- Connectez-vous avec Chalene sur elle site Internet.

- Écoutez le podcast en cinq parties de Chalene sur sécurité en ligne.

- Lire le livre de Chalene Pousseret suivez Chalene sur Instagram et Facebook.

- Obtenez votre liste de contrôle de sécurité sur le site de Darren Au-delà du mot de passe.

- Suivez Darren sur Facebook et Instagram.

- Obtenez un gestionnaire de mots de passe comme 1Mot de passe, Dernier passage ou Dashlane.

- Découvrez Gmail Vérification en 2 étapes, Google Authenticator et Générateur de code Facebook.

- En savoir plus sur Secret unique.

- Pour les messages sécurisés, utilisez iMessagerie, WhatsApp et Hushmail.

- Voir quels sites Web offrent Authentification à 2 facteurs.

- Créez un compte sur la voix de Google.

- En savoir plus sur Sommet du succès des médias sociaux 2015.

- Lis le Rapport de l'industrie du marketing des médias sociaux 2015.

Aidez-nous à faire passer le message!

Veuillez informer vos abonnés Twitter de ce podcast. Cliquez simplement ici maintenant pour publier un tweet.

Si vous avez apprécié cet épisode du podcast Social Media Marketing, veuillez rendez-vous sur iTunes, laissez une note, rédigez une critique et abonnez-vous. Et si vous écoutez sur Stitcher, veuillez cliquer ici pour noter et revoir cette émission.

Façons de vous abonner au podcast Social Media Marketing:

- Cliquez ici pour vous abonner via iTunes.

- Cliquez ici pour vous abonner via RSS (flux non-iTunes).

- Vous pouvez également vous abonner via Stitcher.

Comment s'abonner à ce podcast sur un iPhone

Regardez cette courte vidéo pour savoir comment vous abonner sur votre iPhone:

.

Qu'est-ce que tu penses? Que pensez-vous de la sécurité en ligne pour les entreprises? Veuillez laisser vos commentaires ci-dessous.