OpenDNS bouche les fuites DNS sur le «dernier kilomètre» avec DNSCrypt

Sécurité Réseautage à Domicile Dns Opendns En Vedette / / March 17, 2020

Dernière mise à jour le

OpenDNS offre depuis longtemps une navigation Web plus sûre et plus fiable via un autre serveur DNS. DNSCrypt ajoute encore plus de sécurité en chiffrant votre trafic DNS pour arrêter les «fuites DNS».

Plus tôt, j'ai écrit OpenDNS, un service gratuit qui fournit un moyen plus rapide et plus sûr de résoudre les noms de domaine. Maintenant, OpenDNS déploie un nouveau logiciel conçu pour rendre votre navigation Web encore plus sécurisée: DNSCrypt.

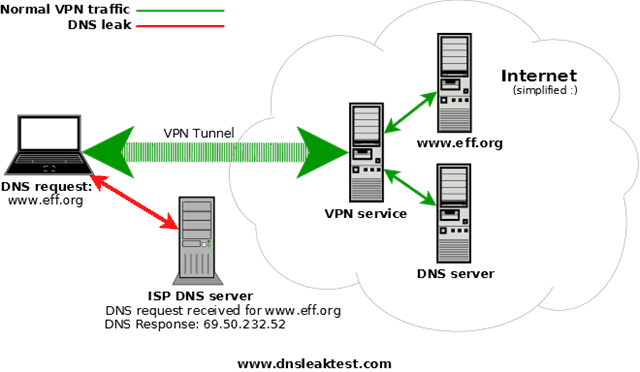

DNSCrypt est un service supplémentaire superposé à OpenDNS qui aide à protéger contre les vulnérabilités présentées par "Fuites DNS." Il le fait en chiffrant le trafic DNS pour s’assurer qu’il ne peut pas être intercepté par un pirate ou un l'homme au milieu. Ceci est similaire, mais pas le même que, Chiffrement HTTPS du trafic Web (SSL / TLS).

En un mot, OpenDNS améliore la sécurité de votre navigation Web en vous donnant une plus grande assurance que le site Web auquel vous vous connectez est celui auquel vous aviez l'intention de vous connecter. Il le fait en fournissant un meilleur serveur DNS que celui fourni par défaut par votre FAI. Une fois que votre demande parvient aux serveurs OpenDNS, vous pouvez être raisonnablement assuré que vous établissez une connexion légitime avec le site Web que vous essayez d'atteindre. Mais cela laisse encore un maillon relativement faible dans la chaîne: le «dernier kilomètre» ou, la partie de votre connexion Internet entre votre FAI et votre ordinateur. Autrement dit, les pirates pourraient toujours espionner ou détourner votre trafic DNS en l'interceptant avant qu'il n'atteigne votre FAI. Avec DNSCrypt, les pirates ne pourront plus espionner votre trafic DNS. Ils ne pourront pas non plus inciter votre ordinateur à penser que vous communiquez avec un serveur DNS légitime.

Vérification des fuites DNS

Le risque que quelqu'un écoute ou usurpe un DNS dans le «dernier kilomètre» est très faible. Fondamentalement, pour que cette vulnérabilité soit présente, vous devez avoir un "Fuite DNS"Sur votre connexion. Autrement dit, même si vous avez configuré votre ordinateur ou votre routeur pour se connecter à OpenDNS (ou à un VPN ou à un autre serveur DNS, tel que DNS DNS), quelque chose sur votre ordinateur envoie toujours des requêtes au serveur DNS par défaut (généralement votre FAI).

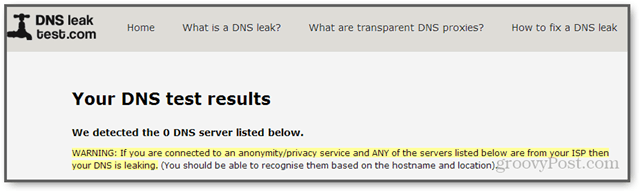

Vous pouvez tester pour voir si vous avez une fuite DNS en visitant DNSleaktest.com tout en étant connecté via OpenDNS. Selon les gens de DNSleaktest.com, les fuites DNS sont les plus courantes sur les clients Windows. Cependant, je suis heureux d'annoncer que mon test pour les fuites DNS s'est terminé lors de la connexion avec OpenDNS sur mon ordinateur Windows 8.

Installation de DNSCrypt

DNSCrypt est disponible pour gratuit comme version préliminaire. En fait, le logiciel est open source (vous pouvez voir la source sur GitHub). Vous pouvez téléchargez DNSCrypt ici. Il est disponible pour Mac et Windows et est un jeu d'enfant à installer - il suffit de lancer le programme d'installation et de suivre les invites à l'écran.

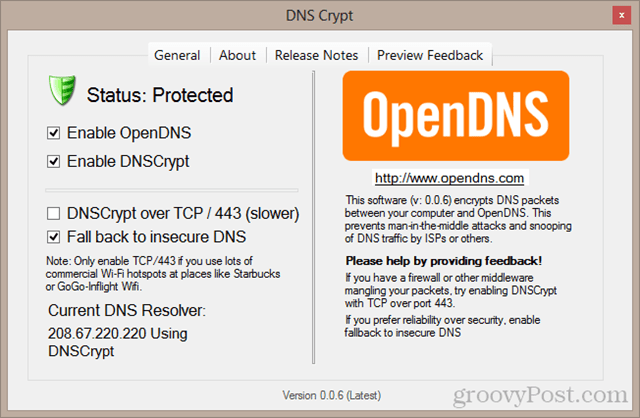

Après l'installation, vous verrez un indicateur vert dans votre barre d'état système vous indiquant que DNSCrypt fonctionne.

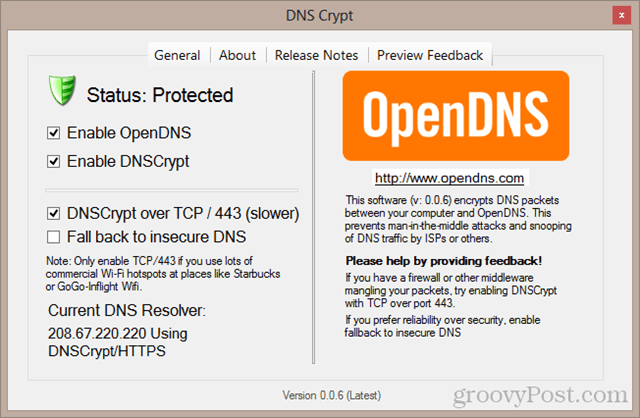

Cliquez avec le bouton droit sur l'icône pour ouvrir le Centre de contrôle pour plus d'informations et d'options.

Notez qu'une fois que vous aurez installé DNSCrypt, vous n'aurez plus à modifier les paramètres DNS de votre carte réseau pour pouvoir utiliser OpenDNS. Vous pouvez simplement vérifier Activer OpenDNS et votre ordinateur commencera à utiliser OpenDNS. C'est pratique si vous n'avez pas configurez votre routeur pour utiliser OpenDNS.

Les paramètres par défaut (illustrés ci-dessus) sont optimisés pour la vitesse et la fiabilité. Par exemple, si OpenDNS ne peut pas être atteint, votre ordinateur reviendra à votre serveur DNS par défaut. (Remarque: si OpenDNS est votre résolveur DNS par défaut, cette option ne fera pas beaucoup de différence).

Pour la plus haute sécurité, vérifiez DNSCrypt sur TCP / 443 (plus lent) et décochez Se replier sur un DNS non sécurisé. Les paramètres indiqués ci-dessous sont plus sûrs lors de l'utilisation du Wi-Fi public.

Conclusion

La plupart des utilisateurs à domicile n'auront pas besoin de DNSCrypt pour assurer leur sécurité. L'exploitation des fuites DNS est rare et la plupart des connexions ne présentent pas cette vulnérabilité (les Mac, par exemple, ne sont pas connus pour avoir des fuites DNS). Cependant, si une connexion privée et sécurisée est de la plus haute importance pour vous, que ce soit pour raisons commerciales - DNSCrypt est un moyen gratuit et indolore d'ajouter une couche de sécurité supplémentaire à votre PC lien,

Connaissiez-vous les fuites DNS? Allez-vous utiliser DNSCrypt? Faites le nous savoir dans les commentaires.