Publié

Pour vous aider à protéger votre sécurité et votre confidentialité, il est important de comprendre le trafic DNS chiffré et pourquoi il est important.

Dans le vaste domaine interconnecté d’Internet, le Système de noms de domaine (DNS) agit comme un guide essentiel, traduisant des noms de domaine conviviaux comme « exemple.com » en adresses IP que les machines comprennent. Chaque fois que vous visitez un site Web ou envoyez un e-mail, une requête DNS est effectuée, servant de pont entre l'intention humaine et l'action de la machine. Cependant, depuis des années, ces requêtes DNS sont exposées et transmises en clair, ce qui en fait une mine d'or pour les utilisateurs. des espions, des pirates informatiques et même certains fournisseurs d'accès Internet (FAI) cherchant à obtenir des informations sur l'Internet des utilisateurs. comportements. Entrez le concept de « trafic DNS crypté », qui vise à protéger ces recherches vitales, en les encapsulant dans des couches de protection cryptographique.

Le problème avec le DNS traditionnel

Avant de plonger dans une description du trafic DNS chiffré, nous devrions probablement parler du trafic DNS en général. Le système de noms de domaine (DNS) constitue un pilier de notre domaine numérique. Considérez-le comme un répertoire complexe pour Internet; son rôle n'est pas seulement de rendre la navigation en ligne intuitive pour les utilisateurs, mais également d'augmenter la résilience des services en ligne.

À la base, le DNS comble le fossé entre adresse Internet conviviale pour les humains et les machines formats. Pour un utilisateur quotidien, au lieu de rappeler une adresse IP (Internet Protocol) complexe comme « 104.25.98.13 » (représentant son adresse IPv4) ou 2400:cb00:2048:1:6819:630d (le format IPv6), il suffit de saisir « groovypost.com » dans un navigateur.

Alors que pour les humains, l’avantage est clair, pour les applications et les appareils, la fonction du DNS prend une teinte légèrement différente. Sa valeur ne réside pas nécessairement dans l’aide à la mémoire: après tout, les logiciels ne luttent pas contre l’oubli comme nous. Au lieu de cela, le DNS, dans ce cas, renforce la résilience.

Comment, demandez-vous? Grâce au DNS, les organisations ne sont pas confinées à un seul serveur. Au lieu de cela, ils peuvent disperser leur présence sur une multitude de serveurs. Ce système permet au DNS de diriger un utilisateur vers le serveur le plus optimal pour leurs besoins. Cela peut conduire un utilisateur vers un serveur à proximité, éliminant ainsi le risque d'une expérience lente et sujette aux décalages.

Cette orientation stratégique constitue la pierre angulaire de la plupart des services cloud, dans lesquels le DNS joue un rôle central en reliant les utilisateurs à une ressource informatique à proximité.

Problèmes de confidentialité dans le DNS

Malheureusement, le DNS constitue un problème potentiellement majeur en matière de confidentialité. Sans une certaine forme de cryptage pour fournir un bouclier de protection pour la communication de votre appareil avec le résolveur DNS, vous courez le risque d'un accès injustifié ou d'altérations de vos échanges DNS.

Cela englobe les intrusions d’individus sur votre réseau Wi-Fi, de votre fournisseur d’accès Internet (FAI) et même d’intermédiaires. Les conséquences? Confidentialité compromise, car des étrangers discernent les noms de domaine que vous fréquentez.

À la base, le chiffrement a toujours défendu un internet sécurisé et privét expérience de navigation. Même si discerner qu’un utilisateur a accédé à « groovypost.com » peut sembler trivial, dans un contexte plus vaste, il devient un portail pour comprendre le comportement en ligne d’une personne, ses prédilections et, potentiellement, objectifs.

Ces données glanées peuvent se métamorphoser en marchandises, vendues à des entités pour obtenir un gain financier ou utilisées par des acteurs malveillants pour orchestrer un subterfuge fiscal.

Un rapport organisé par le Conseil de sécurité international Neustar en 2021 a mis en lumière cette menace, révélant que 72 % des entreprises ont été confrontées à au moins une incursion DNS au cours de l’année précédente.

En outre, 58 % de ces entreprises ont subi des conséquences importantes des incursions. À mesure que les transgressions DNS se multiplient, le trafic DNS chiffré apparaît comme un rempart contre toute une série de menaces, notamment l’espionnage, l’usurpation d’identité et divers stratagèmes DNS sophistiqués.

Trafic DNS crypté: une analyse approfondie

Le trafic DNS crypté transforme les données DNS transparentes dans un format sécurisé, déchiffrable uniquement par les entités communicantes: le client DNS (comme les navigateurs ou les appareils réseau) et le résolveur DNS.

L'évolution du cryptage DNS

À l’origine, le DNS n’était pas intégré à des attributs de sécurité. La naissance du DNS est survenue à une époque où Internet était naissant, dépourvu de commerce en ligne, de services bancaires ou de vitrines numériques. Le cryptage DNS semblait redondant.

Cependant, alors que nous nous adaptons au paysage actuel – marqué par l’essor du commerce électronique et une recrudescence des cybermenaces – la nécessité d’une plus grande sécurité concernant la confidentialité du DNS est devenue évidente.

Deux protocoles de chiffrement importants ont vu le jour pour répondre à ce besoin: DNS sur TLS (DoT) et DNS sur HTTPS (DoH).

DNS sur TLS (DoT)

DoT emploie le Sécurité de la couche de transport (TLS) protocole pour sauvegarder et encapsuler les dialogues DNS. Curieusement, TLS, communément reconnu sous un autre surnom, SSL, permet le cryptage et l'authentification des sites Web HTTPS.

Pour les interactions DNS, DoT exploite le protocole de datagramme utilisateur (UDP), associé à la protection TLS. L’ambition motrice? Amplifiez la confidentialité des utilisateurs et contrecarrez les acteurs malveillants potentiels visant à intercepter ou à modifier les données DNS.

Le port 853 est le port prédominant parmi les utilisateurs numériques pour le DoT. Les partisans de la norme DoT affirment souvent sa puissance pour lutter contre les défis en matière de droits de l’homme dans des régions tumultueuses.

Néanmoins, dans les pays où la liberté d’expression est confrontée à des restrictions, l’aura protectrice du DoT pourrait ironiquement mettre en lumière ses utilisateurs, en faisant ainsi des cibles pour des régimes répressifs.

DNS sur HTTPS (DoH)

DoH, par essence, utilise HTTPS pour les interprétations DNS à distance et fonctionne principalement via le port 443. Pour un fonctionnement réussi, les résolveurs ont besoin d’un serveur DoH hébergeant un point de terminaison de requête.

L'adoption de DOH dans les navigateurs

Depuis Google Chrome version 83 sur Windows et macOS, le navigateur a adopté DoH, accessible via ses paramètres. Avec la bonne configuration du serveur DNS, Chrome accentue les requêtes DNS avec le cryptage.

De plus, chacun a la liberté de choisir son serveur DoH préféré. Chrome s'intègre même à divers fournisseurs DoH, tels que Google Public DNS et Cloudflare.

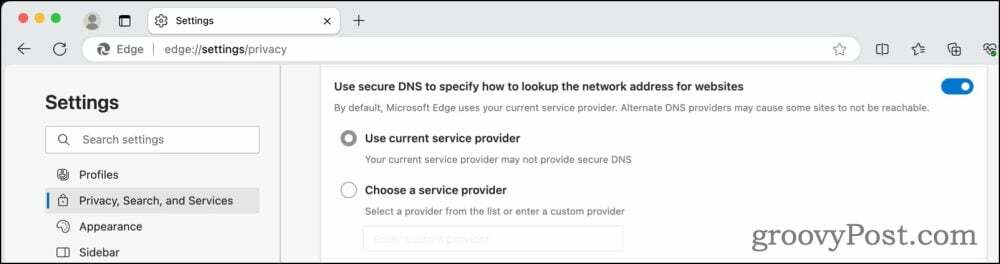

Microsoft Edge fournit également support intégré pour DoH, navigable via ses paramètres. Lorsqu'il est activé et associé à un serveur DNS compatible, Edge garantit que les requêtes DNS restent cryptées.

Dans le cadre d'une collaboration avec Cloudflare en 2018, Mozilla Firefox a intégré DoH, connu sous le nom de Trusted Recursive Resolver. À partir du 25 février 2020, les aficionados de Firefox basés aux États-Unis pourraient exploiter DoH avec Cloudflare agissant comme résolveur par défaut.

Pour ne pas être en reste, les utilisateurs d'Opera peuvent également activer ou désactiver DoH via les paramètres du navigateur, dirigeant par défaut les requêtes DNS vers Cloudflare.

L'intégration de DOH avec le système d'exploitation

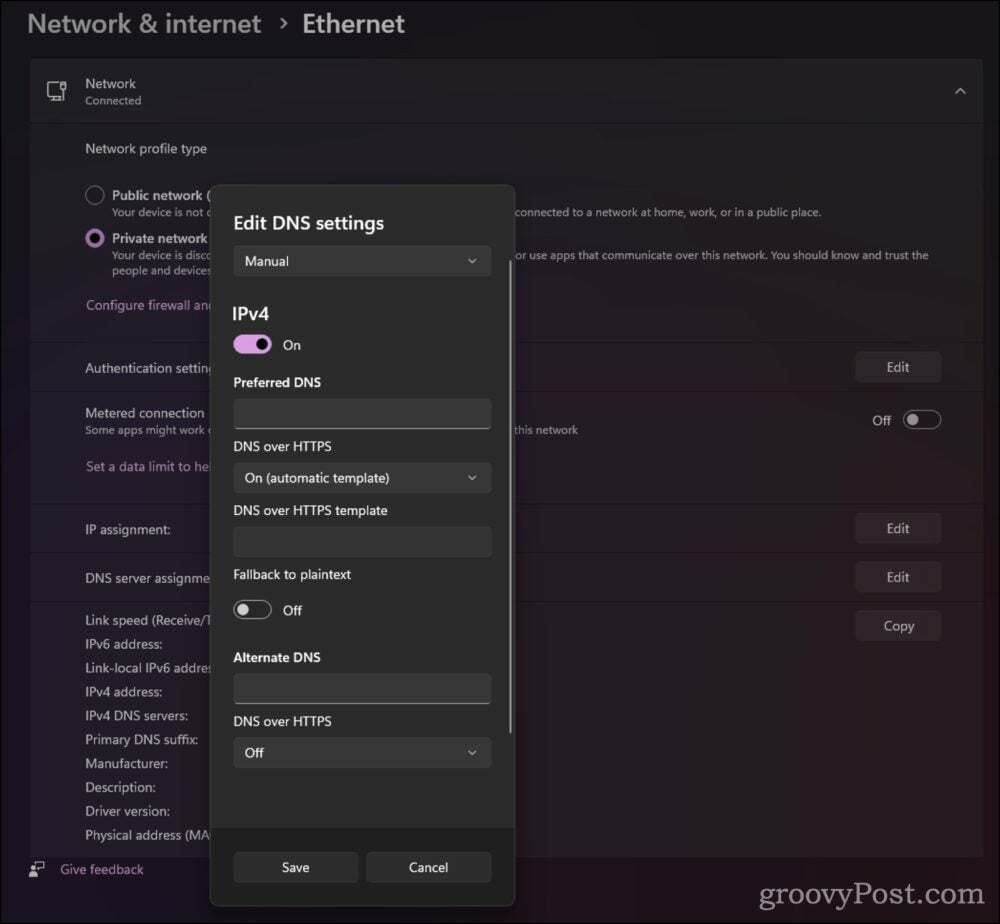

Historiquement, Les systèmes d'exploitation de Microsoft ont hésité à adopter la technologie d’avant-garde. Windows 10 s'est cependant tourné vers le futur, permettant aux utilisateurs d'activer DoH via ses paramètres.

Apple est allé plus loin en introduisant des techniques de chiffrement centrées sur les applications. Cette avancée révolutionnaire permet aux développeurs d’applications d’incorporer leurs configurations DNS chiffrées distinctes, rendant parfois les contrôles traditionnels obsolètes.

L’horizon expansif du trafic DNS crypté symbolise l’évolution du domaine numérique, mettant l’accent sur la quête perpétuelle d’une sécurité renforcée et d’une confidentialité renforcée.

La controverse autour du DNS crypté

Bien que le chiffrement du trafic DNS renforce la confidentialité et améliore la confidentialité des utilisateurs grâce à des mesures de protection telles que l'ODoH, tout le monde ne soutient pas ce changement. La fracture se situe principalement entre les utilisateurs finaux et les opérateurs de réseaux.

Historiquement, les opérateurs de réseau accédaient aux requêtes DNS pour contrecarrer les sources de logiciels malveillants et autres contenus indésirables. Leur effort pour maintenir ces pratiques pour des besoins légitimes de sécurité et de gestion de réseau est également le point central du groupe de travail IETF ADD (Adaptive DNS Discovery).

En substance, le débat peut être caractérisé comme suit: « cryptage universel » contre « souveraineté des réseaux ». Voici une exploration détaillée :

Cryptage universel du trafic DNS

La majorité des méthodes de chiffrement reposent sur des résolveurs DNS configurés pour le chiffrement. Cependant, ces résolveurs prenant en charge le chiffrement ne représentent qu’une infime fraction du total.

La centralisation ou la consolidation des résolveurs DNS est un problème imminent. Avec des options limitées, cette centralisation crée des cibles tentantes pour les entités malveillantes ou la surveillance intrusive.

La plupart des configurations DNS chiffrées permettent aux utilisateurs de choisir leur résolveur. Cependant, faire un choix éclairé peut s’avérer intimidant pour l’individu moyen. L’option par défaut peut ne pas toujours être optimale pour diverses raisons, telles que la juridiction hôte du résolveur.

Évaluer la fiabilité des opérateurs de serveurs centralisés est complexe. Souvent, il faut se fier à leurs déclarations publiques de confidentialité et éventuellement à leurs auto-évaluations ou évaluations de tiers.

Les avis externes ne sont pas toujours solides. Ils fondent principalement leurs conclusions sur les données fournies par les audités, renonçant à une enquête approfondie et pratique. Au fil du temps, ces audits peuvent ne pas refléter fidèlement les pratiques d’un opérateur, surtout en cas de changements organisationnels.

Le DNS crypté n’est qu’une facette de la navigation sur Internet. Plusieurs autres sources de données peuvent toujours suivre les utilisateurs, faisant du DNS crypté une méthode d’atténuation plutôt qu’une panacée. Des aspects comme métadonnées non chiffrées rester accessible et informatif.

Le chiffrement peut protéger le trafic DNS, mais les segments de connexion HTTPS spécifiques restent transparents. De plus, le DNS crypté peut contourner les listes de blocage basées sur le DNS, même si l'accès aux sites directement via leur adresse IP fait de même.

Pour véritablement contrer le suivi et la surveillance, les utilisateurs doivent explorer des solutions complètes telles que les réseaux privés virtuels (VPN) et Tor, ce qui rend l'examen du trafic plus difficile.

La position de la « souveraineté du réseau »

Le cryptage pourrait restreindre la capacité d’un opérateur à examiner, puis à réglementer ou à rectifier les opérations du réseau. Ceci est essentiel pour des fonctionnalités telles que le contrôle parental, la visibilité des requêtes DNS d’entreprise et la détection des logiciels malveillants.

L’essor des protocoles Bring Your Own Device (BYOD), permettant aux utilisateurs d’interagir avec des systèmes sécurisés l'utilisation d'appareils personnels, introduit des complexités, en particulier dans des secteurs exigeants comme la finance et soins de santé.

En résumé, même si le DNS crypté offre une confidentialité et une sécurité améliorées, son adoption a suscité un débat animé, mettant en évidence l’équilibre complexe entre la confidentialité des utilisateurs et la gestion du réseau.

Conclusion: comptez sur le trafic DNS crypté ou considérez-le comme un outil de confidentialité unique

À une époque de cybermenaces croissantes et de préoccupations croissantes en matière de confidentialité, la protection de son empreinte numérique n’a jamais été aussi critique. L’un des éléments fondamentaux de cette frontière numérique est le système de noms de domaine (DNS). Traditionnellement, cependant, ces requêtes DNS étaient effectuées en texte brut, exposées à tous les regards indiscrets, qu'il s'agisse de cybercriminels ou de tiers excessifs. Le trafic DNS crypté est apparu comme une solution pour combler cette vulnérabilité.

C'est à vous de déterminer la meilleure façon d'utiliser le DNS crypté. Vous pouvez compter sur une solution logicielle, comme les fonctionnalités de navigateur proposées par Microsoft Edge, Google Chrome et autres. Si tu utilises OpenDNS sur votre routeur, cependant, vous devriez également considérer l'associer à DNSCrypt pour une sécurité totale.