Dell expédie des ordinateurs portables avec un certificat racine dangereux, voici comment tester votre PC (mis à jour)

Sécurité / / March 18, 2020

Au cours du week-end, il a été découvert que Dell avait glissé un certificat de rootkit appelé eDellRoot pour aider le support client. Voici comment faire si vous êtes infecté.

Mise à jour 24/11/1015: Dell répond aux problèmes de sécurité:

Dell a officiellement répondu au problème eDellRoot sur son Blog d'assistance. Il a publié un manuel: Instructions de suppression du certificat eDellRoot ainsi qu'un petit utilitaire (lien direct) qui le supprimera automatiquement pour vous.

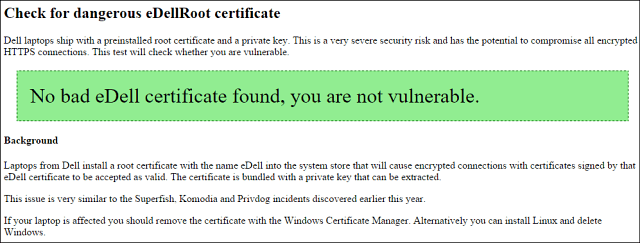

Vous pouvez tester si vous avez le certificat eDellRoot en cliquant sur ce lien (que nous expliquons ci-dessous). Si vous l'avez, nous vous suggérons de lire le blog de Dell, de télécharger le PDF et de suivre les instructions pour vous en débarrasser.

Il convient également de noter qu'aujourd'hui, nous avons découvert qu'il ne s'agissait pas uniquement d'un problème avec les ordinateurs portables (que nous avions initialement signalé. En fait, c'est un problème avec tous les facteurs de forme des PC Dell. Si vous avez un PC Dell, vous devez vérifier si eDellRoot est sur votre système. Pour l'histoire complète, lisez notre rapport ci-dessous.

Risque de sécurité du certificat eDellRoot

Dans ce qui se révèle être un autre déjà-vu, Dell Inc, a-t-on découvert au cours du week-end, glisse (depuis août) un certificat rootkit appelé eDellRoot pour aider avec ce que la société prétend être un accès plus facile aux services de support pour leur les clients. Un message d'une affiche de Reddit qui porte le nom rotorcowboy publié des détails sur le site de médias sociaux populaires sur la découverte.

J'ai obtenu un nouvel ordinateur portable XPS 15 brillant de Dell, et tout en essayant de résoudre un problème, j'ai a découvert qu'il était livré préchargé avec une autorité de certification racine (autorité de certification) auto-signée du nom de eDellRoot. Avec elle est venue sa clé privée, marquée comme non exportable. Cependant, il est toujours possible d'obtenir une copie brute de la clé privée en utilisant plusieurs outils disponibles (j'ai utilisé l'outil Jailbreak de NCC Group). Après avoir brièvement discuté de cela avec quelqu'un d'autre qui l'avait également découvert, nous avons déterminé qu'ils expédient tous les ordinateur portable qu'ils distribuent avec le même certificat racine et la même clé privée, très similaire à ce que Superfish a fait sur Lenovo des ordinateurs. Pour ceux qui ne sont pas familiers, il s'agit d'une vulnérabilité de sécurité majeure qui met en danger tous les clients Dell récents. La source

Juste un rappel, Lenovo a reçu un énorme contrecoup quand il a été découvert que la société chargeait un certificat de rootkit similaire appelé superfish sur certains appareils Lenovo. La société a reçu tellement de mauvaise presse pour l'acte que certains ont déclaré que l'incident avait probablement terni la réputation de longue date de la société en tant que marque populaire auprès des consommateurs et des entreprises. Avec Lenovo étant une entreprise appartenant à la Chine et les récentes relations politiques glaciales avec la Chine et les États-Unis, l'entreprise essaie depuis de rétablir la confiance des consommateurs. L'incident était si grave que Microsoft a dû aider au nettoyage en émettant une mise à jour de définition pour Windows Defender qui a aidé à supprimer le certificat.

Jusqu'à présent, les utilisateurs ont trouvé le certificat vulnérable sur le Dell Inspiron 5000, XPS 15 et XPS 13. Puisqu'il s'agit d'un nouveau développement, il pourrait également être sur d'autres ordinateurs Dell sur le marché.

L'incident aurait été un bon avertissement pour les autres fournisseurs, mais de toute évidence, Dell, l'un des trois principaux fabricants de PC, semble être passé entre les mailles du filet. L'entreprise essaie déjà de renverser la vapeur en publiant la déclaration suivante aux médias:

La sécurité et la confidentialité des clients sont une préoccupation majeure et une priorité pour Dell. La récente situation soulevée est liée à un certificat de support sur place destiné à fournir une expérience de support client meilleure, plus rapide et plus facile.

Malheureusement, le certificat a introduit une vulnérabilité de sécurité involontaire. Pour résoudre ce problème, nous fournissons à nos clients des instructions pour supprimer définitivement le certificat de leurs systèmes par e-mail direct, sur notre site de support et support technique.

Nous supprimons également le certificat de tous les systèmes Dell à l'avenir. Notez que les clients commerciaux qui imagent leurs propres systèmes ne seront pas affectés par ce problème. Dell ne préinstalle aucun logiciel publicitaire ni logiciel malveillant. Le certificat ne se réinstalle pas une fois qu'il a été correctement supprimé à l'aide du processus Dell recommandé.

Un représentant Dell a également fait une déclaration à The Verge disant: "Nous avons une équipe qui enquête sur la situation actuelle et nous vous informerons dès que nous aurons plus d'informations."

Comme il n'y a aucun détail sur les systèmes susceptibles d'être affectés, les clients devront compter sur Dell pour obtenir de l'aide.

Votre ordinateur Dell est-il en danger? Voici comment le tester

Si vous voulez savoir si votre système pourrait être affecté, vous pouvez consultez ce site créé par le journaliste de sécurité Hanno Böck pour tester la présence de votre système.

Jusqu'à présent, la recherche a fourni des scénarios de preuve de concept où l'eDellRoot pourrait être manipulé et utilisé pour des certificats valides qui pourraient déclencher des attaques.