Comment crypter votre disque système et pourquoi vous devriez vraiment, vraiment

Intimité Sécurité Chiffrement En Vedette Truecrypt / / March 18, 2020

Malgré les nombreuses couches de sécurité intégrées à Microsoft Windows, il existe une vulnérabilité massive dans presque tous les ordinateurs d'une maison ou d'un bureau: les données sur votre disque dur ne sont pas cryptées. Cela signifie que même un pirate informatique peu averti pourrait accéder à vos données sans connaître vos informations de connexion Windows. Heureusement, il existe une solution simple et gratuite à cette faille de sécurité: le chiffrement du disque système. Lisez la suite pour savoir comment chiffrer l'intégralité de votre disque système à l'aide de TrueCrypt.

Cet article présente la nécessité de crypter l'intégralité de votre disque système. La raison numéro un, comme l'illustre le didacticiel ci-dessous, est que c'est incroyablement facile, grâce à TrueCrypt. Mais les autres raisons ont beaucoup à voir avec le vol d'identité et un peu à voir avec la couverture de vos fesses dans le cas d'une enquête fédérale. Si vous êtes déjà convaincu, n'hésitez pas à passer au didacticiel avec les liens ci-dessous. Sinon, lisez la suite.

Cet article présente la nécessité de crypter l'intégralité de votre disque système. La raison numéro un, comme l'illustre le didacticiel ci-dessous, est que c'est incroyablement facile, grâce à TrueCrypt. Mais les autres raisons ont beaucoup à voir avec le vol d'identité et un peu à voir avec la couverture de vos fesses dans le cas d'une enquête fédérale. Si vous êtes déjà convaincu, n'hésitez pas à passer au didacticiel avec les liens ci-dessous. Sinon, lisez la suite.

- Pourquoi tout le monde devrait avoir un disque système crypté

- Comment chiffrer l'intégralité de votre disque système à l'aide de TrueCrypt

- Comment déchiffrer définitivement votre disque système

Pourquoi tout le monde devrait avoir un disque système crypté

D'accord, permettez-moi de qualifier cela. Tout le monde ne doit pas crypter son disque système. Tout le monde qui possède des informations personnelles ou financières sur son ordinateur, telles que les déclarations de revenus, stockées mots de passe, historique de navigation, e-mails, CV, carnets d'adresses, photos et vidéos, factures de services publics, compte histoires, etc. Si vous utilisez uniquement votre ordinateur pour lire Reddit en mode navigation privée, vous n'avez probablement pas besoin de crypter vos données. Mais si vous êtes comme la grande majorité des utilisateurs d'ordinateurs personnels ou professionnels, vous disposez de données précieuses qui méritent d'être protégées. Voici les trois principaux risques associés à un disque dur non chiffré.

1. Les voleurs ne sont pas juste après votre matériel

Un voleur peut probablement gagner quelques centaines de dollars en clôturant un ordinateur portable volé. Mais il peut gagner encore plus d'argent s'il vole votre identité pendant qu'il y est. Que ce soit votre portefeuille Bitcoin, une ancienne déclaration de revenus ou une installation de Google Chrome avec votre Amazon, PayPal et les mots de passe bancaires en ligne mis en cache, les données sur votre disque dur pourraient s'avérer bien plus précieuses que le matériel lui-même.

«Ah, mais j'ai mon compte Windows protégé par mot de passe. Il ne pourra même pas se connecter », dites-vous.

Pardon. Les voleurs de données / ordinateurs portables doivent seulement être un peu intelligents pour contourner l'écran de connexion Windows et accéder à vos données. Au strict minimum, tout ce dont il aurait besoin est une installation amorçable de Linux sur une clé USB et il pourrait démarrer votre ordinateur et explorer le contenu de votre lecteur système dans son intégralité. En effet, votre protection par mot de passe Windows empêche uniquement quelqu'un de se connecter à votre compte d'utilisateur Windows. Cela ne les empêche pas d'accéder aux données par un autre moyen, pas plus qu'une clé de contact n'empêche un carjacker de briser votre fenêtre et de câbler votre voiture. Il y a des cas marginaux que je connais. Vous avez peut-être chiffré vos fichiers et dossiers à l'aide de Steve Astuce de chiffrement EFS pour Windows quelle que soit ma supposition, c’est en effet l’exception et non la règle. Allons-nous en.

2. A vendre: votre ancien disque dur (et toutes vos données)

Les garanties sont fantastiques. J’ai fait remplacer des disques durs, des sources d’alimentation et des ordinateurs entiers dans le cadre de la garantie Lickety Split, gratuitement et sans tracas. Mais en ce qui concerne les disques durs, il y a un hic. Afin d'obtenir une réparation ou un remplacement, vous devez envoyer votre ancien disque dur dans (processus RMA). Il en va de même pour l'envoi de tout votre ordinateur pour des réparations sous garantie. Avant de faire cela, il semble logique d'effacer en toute sécurité toutes les données sensibles de votre disque dur, comme vous le feriez avant de vendre ou de recycler votre ordinateur. Mais si votre ordinateur est maçonné ou que votre disque dur ne se monte même pas, ce n'est pas une option. Vous allez devoir envoyer votre disque dur avec toutes vos données encore intactes.

Cela serait problématique si, par exemple, un technicien sans scrupules (peut-être un sous-traitant tiers) collectait les données des clients lors de l'exécution du service de garantie. C'est probablement rare mais arrive. Mais ce qui est beaucoup plus courant, c'est la pratique de la revente de disques d'occasion. Si vous avez gardé un œil sur les sites de promotions, vous avez peut-être remarqué que des disques durs «remis à neuf» étaient en vente avec une remise importante. Ces disques durs remis à neuf ou recertifiés sont généralement des disques qui ont été retournés ou échangés sous garantie. Souvent, plutôt que de vous faire attendre pendant qu'ils évaluent et réparent votre disque dur, les fabricants vous enverront un tout nouveau disque dur pour couvrir votre garantie. Ensuite, ils prendront votre disque, le répareront, le reformateront et (peut-être) l'essuieront en toute sécurité avant de le reconditionner et de le revendre à un autre client. Alors que la plupart des utilisateurs de tous les jours ne savent même pas rechercher des données résiduelles sur un lecteur utilisé, une donnée déterminée gourou de la récupération ou… même un enfant ennuyé pourrait probablement glaner juste assez de données d'un disque reformaté pour en faire dommages en utilisant outils gratuits simples à utiliser disponible sur le net. Un numéro de sécurité sociale, après tout, ne comporte que neuf chiffres - à chaque fois si vous voyez ce que je veux dire.

Si vous retournez du matériel, c'est une bonne idée de demander au fournisseur ou au fabricant de le détruire une fois l'évaluation terminée. Mais comme un homme qui a rendu un ordinateur à Best Buy l'a découvert, il n'est pas toujours facile de tenir ses promesses. Comme le raconte le blogueur de MSNBC, Bob Sullivan, un client de Cincinnati a rendu son ordinateur cassé à Best Buy, pensant que son ancien disque dur serait percé et éliminé de manière sécurisée. À son grand regret, il a reçu un appel téléphonique six mois plus tard d'un étranger qui lui a dit:Je viens d'acheter ton disque dur»Sur un marché aux puces de Chicago. Aie….

3. Vous jetez un disque dur? Cela pourrait être une infraction fédérale

La FACTA, la HIPAA et d'autres réglementations fédérales de prévention de la confidentialité et du vol d'identité exigent que les entreprises éliminent correctement les dossiers des clients et des patients. Les dossiers papier - dossiers de Manille, dossiers médicaux, demandes de prêt - sont la première chose qui me vient à l'esprit. Mais les enregistrements numériques sont également couverts par la loi fédérale. Si vous êtes une entreprise, cela vous oblige à éliminer correctement vos disques durs et autres supports. De nos jours, la plupart des institutions vont bien au-delà du forage de trous dans le plateau et déchiquettent les disques en petits morceaux, tout comme le papier; ou ils sous-traitent le travail à une entreprise qui se spécialise dans la fourniture de certificats de destruction pour prouver que le travail a été effectué.

Mais si vous n'êtes pas une entreprise ou un hôpital, il n'y a pas lieu de s'inquiéter, non? Pas exactement. Disons que vous embauchez une baby-sitter ou une nounou. Dans le cadre de votre diligence raisonnable, vous commandez une vérification des antécédents sur elle et enregistrez les résultats - y compris son historique d'adresses, son SSN, etc. - sur le disque dur d'un ancien ordinateur. Des années plus tard, vous faites don de l'ancien ordinateur à Goodwill, un enfant d'université l'achète, fait un récupération de fichiers ou récupération de données et bam - a beaucoup plus d'informations sur votre nounou qu'il ne le devrait légalement. En tant qu'employeur de votre nounou, vous avez manqué à votre obligation fédérale de protéger son identité.

Chiffrement du disque système à la rescousse

La véritable responsabilité dans toutes ces situations est de laisser des informations sensibles ou confidentielles résider non chiffrées sur un disque dur. Les données sont notoirement difficiles à éradiquer. Cela est particulièrement vrai lorsque nous parlons de disques SSD et de supports flash (comme les cartes SD); une étude a révélé qu'il est presque impossible de supprimer des données sur les SSD. C’est pourquoi le chiffrement est une solution si élégante. Avec des données chiffrées, peu importe si vos données tombent entre de mauvaises mains. À moins qu'ils ne puissent déchiffrer le chiffrement ou deviner votre mot de passe, ils n'obtiendront pas d'informations personnelles utilisables sur votre disque. Si un voleur de données monte votre disque sur un autre système, il ne trouvera que du charabia chiffré.

Combinez le cryptage avec un format sécurisé (lorsque cela est possible), et vous êtes pratiquement invulnérable au vol de données.

Le chiffrement du disque système est pratique car il ne perturbe pas l'utilisation normale de votre ordinateur, à l'exception d'un mot de passe supplémentaire à saisir au démarrage et d'une légère baisse des performances. TomsHardware a estimé que l'impact sur les performances «n'était pas perceptible» pour les utilisateurs moyens. Le chiffrement du disque système protège chaque bit de données sur votre disque dur sans vous obliger à choisir les documents et les fichiers à chiffrer. Et surtout, vous pouvez le faire gratuitement en utilisant TrueCrypt. Voici comment:

Chiffrez l'intégralité de votre disque système à l'aide de TrueCrypt

Télécharger et installer TrueCrypt sur la machine Windows que vous souhaitez crypter (ce didacticiel utilise TrueCrypt 7.1a).

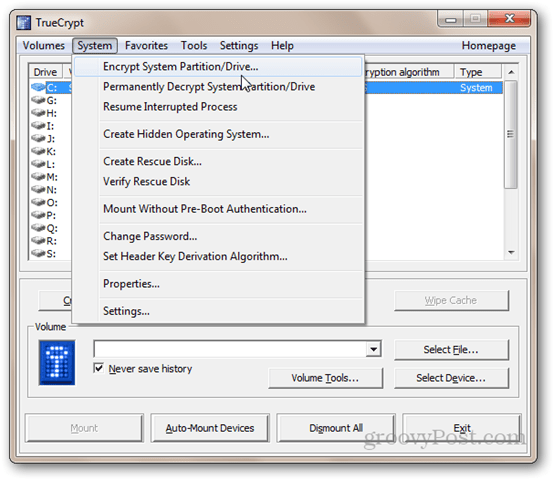

Ensuite, lancez TrueCrypt et cliquez sur Système | Chiffrer la partition / le lecteur système…

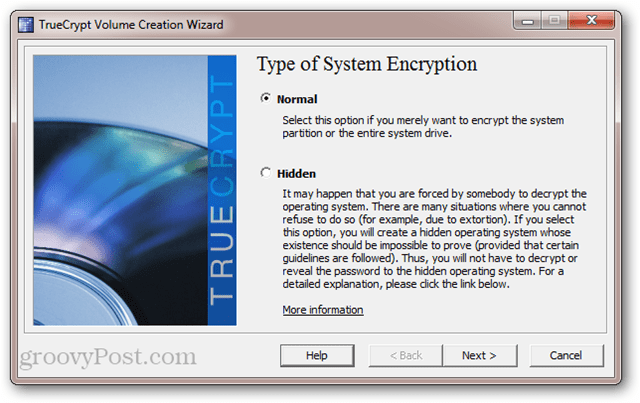

Ensuite, sélectionnez le type de cryptage du système. Je recommande de choisir Normal pour l'instant. Caché est probablement un peu exagéré (lisez la description dans la capture d'écran pour en savoir plus sur son intention). Cliquez sur Suivant.

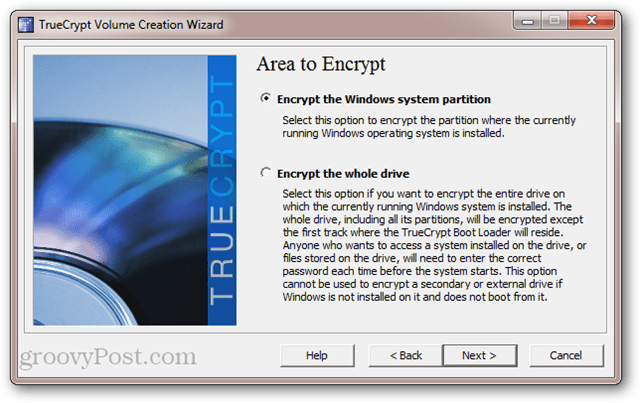

Dans la fenêtre Zone à chiffrer, vous avez deux options. Si vous avez vos données et votre installation Windows sur la même partition, choisissez la première option («Crypter la partition système Windows»). Si vous avez plusieurs partitions, par exemple. une pour vos données et une pour votre système d'exploitation, puis choisissez la deuxième option («Chiffrer l'intégralité du lecteur»). Si vous n'êtes pas sûr, optez pour le second. Cliquez sur Suivant.

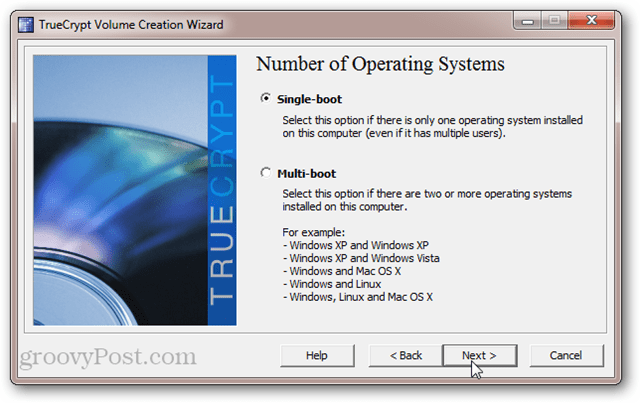

Dans l'écran suivant, choisissez Single-boot ou Multi-boot et cliquez sur Next.

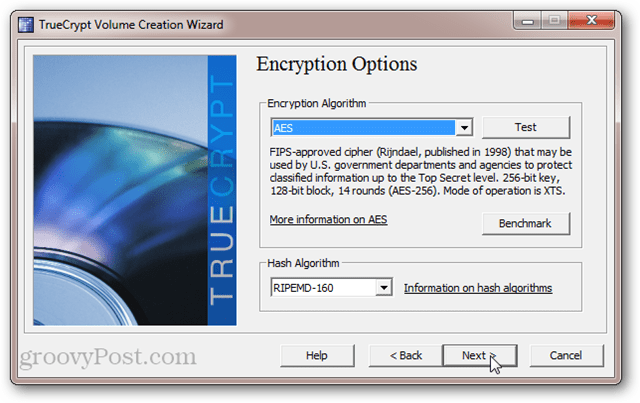

Ensuite, choisissez vos options de cryptage. Si vous ne savez pas ce que cela signifie, les paramètres par défaut vous conviennent. Notez que vous avez la possibilité d'utiliser plusieurs niveaux de cryptage. Bien que cela soit plus sécurisé, cela augmente l'impact sur les performances (c'est-à-dire que votre ordinateur fonctionnera légèrement plus lentement que si vous choisissez un seul niveau de cryptage). Cliquez sur Suivant.

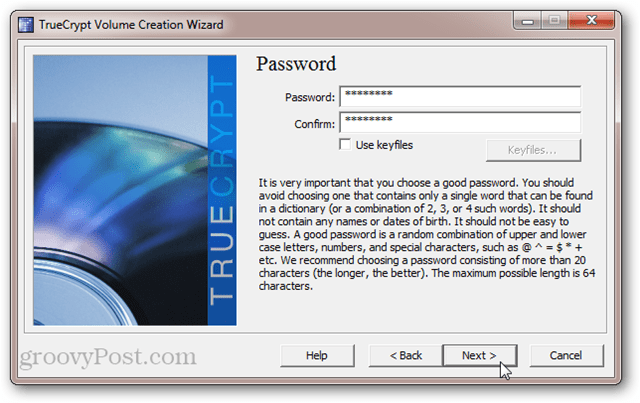

Choisissez un mot de passe. Comme toujours, les mots de passe plus longs sont plus forts. Mais assurez-vous que vous vous en souvenez. Cliquez sur Suivant.

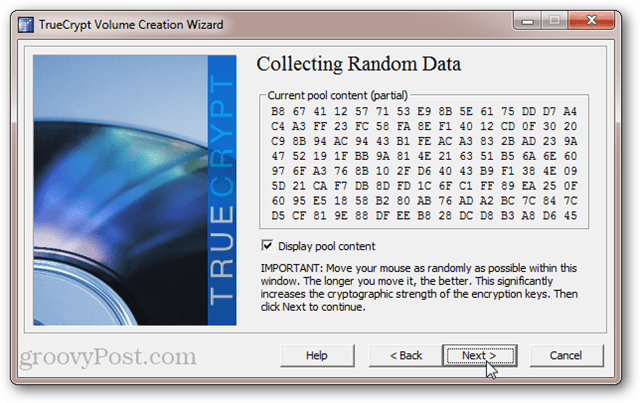

Déplacez le curseur de votre souris pour randomiser le contenu du pool. Cliquez sur Suivant.

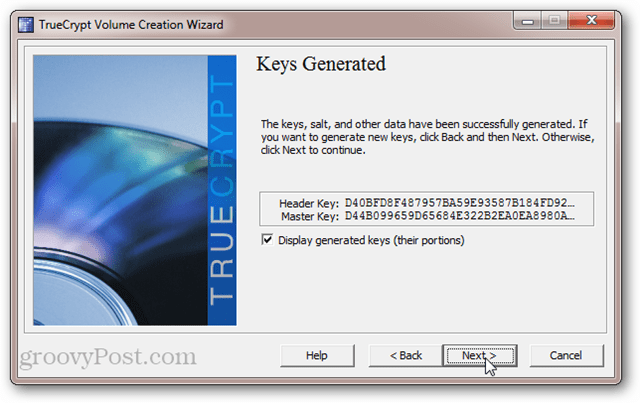

Affichez vos clés principale et d'en-tête. Vous n'avez pas besoin de l'écrire ou quoi que ce soit. C'est juste FYI. Cliquez sur Suivant.

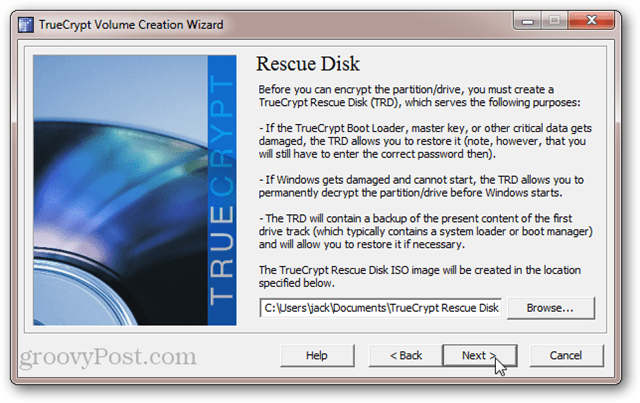

TrueCrypt vous invite maintenant à graver un disque de secours TrueCrypt. Ne passez pas cette étape. TrueCrypt utilise un chargeur de démarrage spécial pour décrypter votre disque. Si votre système est endommagé ou corrompu, vous aurez besoin de ce disque pour accéder à vos données. Alors ne le perdez pas. Notez également que le disque de récupération TrueCrypt est spécifique à votre disque système chiffré. Vous ne pouvez pas utiliser un disque de secours que vous avez créé pour un autre disque chiffré. Cliquez sur Suivant pour démarrer le processus.

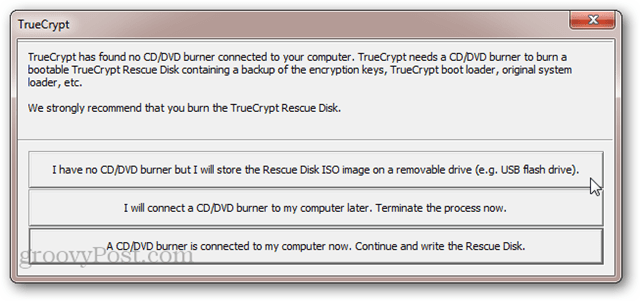

Si vous ne disposez pas d'un lecteur de CD / DVD sur votre ordinateur, vous pouvez également créer le disque de récupération TrueCrypt sur un lecteur USB. Si vous avez un graveur sur votre ordinateur, vous serez redirigé directement vers l'utilitaire Windows Disc Image Burner et vous ne verrez pas l'invite ci-dessous.

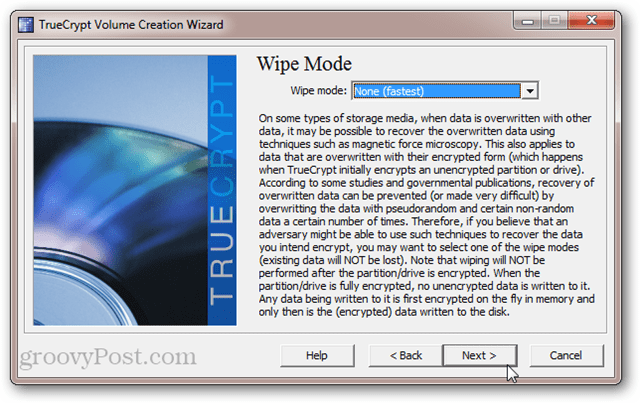

Après avoir gravé votre disque de secours TrueCrypt, il vous sera demandé si vous souhaitez choisir un mode de nettoyage sécurisé. Encore une fois, c'est pour le ultraparanoïde. Vous pouvez probablement sauter cette étape et être d'accord. Mais si vous disposez d'un très gros lecteur que vous utilisez depuis un certain temps, il ne sera pas inutile de nettoyer le lecteur avant de le chiffrer. La seule chose que vous avez à perdre est le temps. Mais si vous ne craignez pas que quelqu'un utilise la microscopie à force magnétique pour récupérer vos données écrasées, choisissez Aucun (le plus rapide) et cliquez sur Suivant.

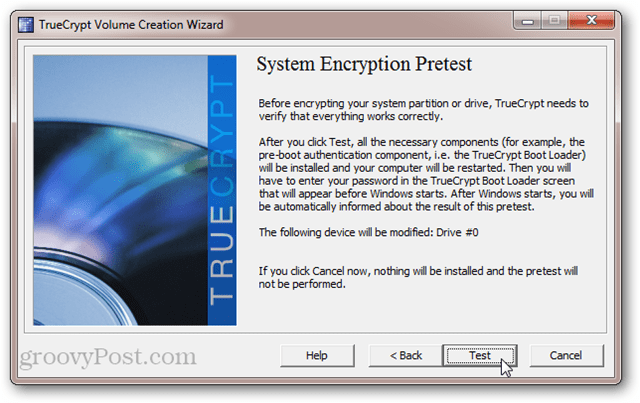

TrueCrypt exécutera désormais un prétest de chiffrement du système. Cela implique un redémarrage et une invite pour votre nouveau mot de passe. Cela garantit que le chargeur de démarrage TrueCrypt a été installé correctement et que tout fonctionne correctement avant que votre disque ne soit chiffré. Cliquez sur Tester lorsque vous êtes prêt. Vous aurez toujours la possibilité de revenir en arrière si le test ne se passe pas bien.

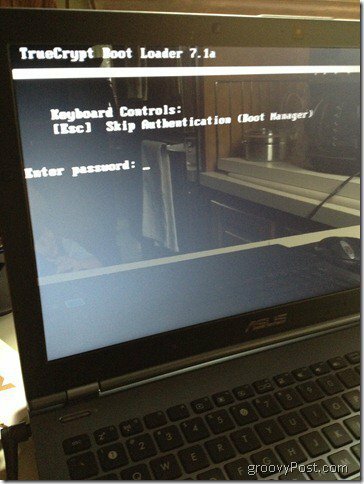

Après avoir cliqué sur Tester, vous serez invité à redémarrer. Ce faisant, vous verrez votre écran BIOS normal suivi du chargeur de démarrage TrueCrypt. Saisissez votre mot de passe pour terminer le démarrage sous Windows.

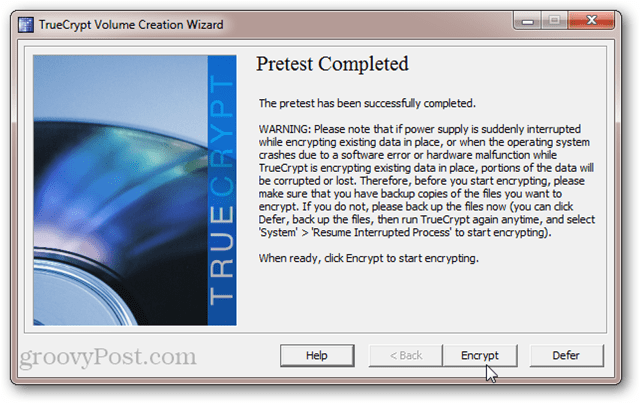

Après un prétest réussi, vous pouvez cliquer sur Chiffrer pour terminer le travail.

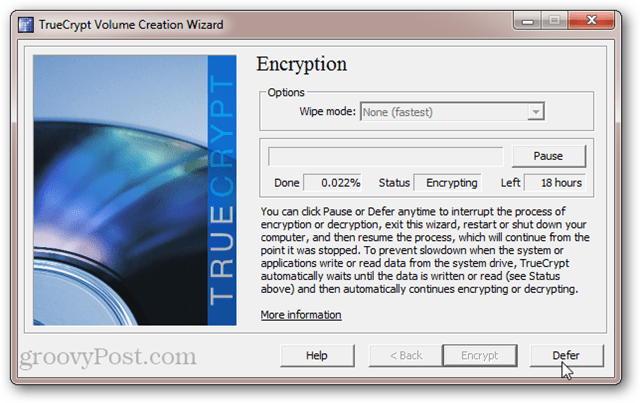

Selon la taille du volume et la vitesse de votre ordinateur, cela peut prendre un certain temps. Sur mon ordinateur portable Core i5, il a fallu environ cinq heures pour crypter mon disque système de 250 Go (je l'ai laissé fonctionner pendant la nuit). Sur mon bureau AMD Phenom II X4 2,8 Ghz, il a fallu environ 18 heures pour chiffrer mon disque dur de 1,5 To. Votre kilométrage variera.

Heureusement, vous pouvez différer ou suspendre le processus de cryptage à tout moment. Vous pouvez même redémarrer ou éteindre votre ordinateur et reprendre le processus de cryptage là où vous vous étiez arrêté. TrueCrypt exécutera le processus de cryptage en arrière-plan pendant que vous utilisez d'autres applications, mais cela allongera le temps global de cryptage.

Une fois le cryptage terminé, votre système Windows aura la même apparence et la même sensation. La seule différence est que vous verrez l'écran TrueCrypt Boot Loader chaque fois que vous allumez votre ordinateur ou le sortez de l'hibernation. Vous n'aurez pas à entrer votre mot de passe d'authentification de pré-démarrage après le réveil.

Annulation d'un chiffrement de disque système entier

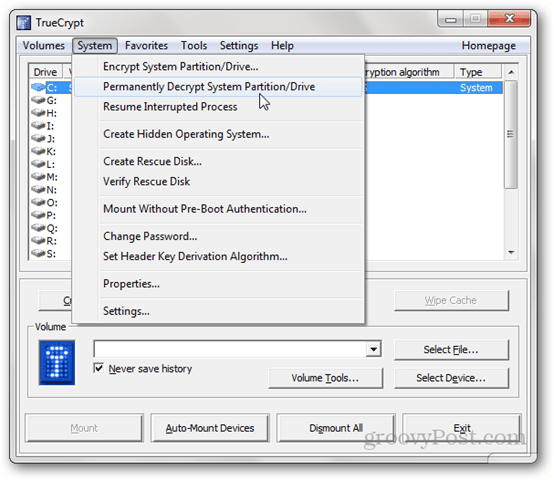

Si vous en avez assez de saisir un mot de passe supplémentaire ou si vous souhaitez décrypter définitivement votre disque système pour certains pour une autre raison, vous pouvez annuler le chiffrement du disque de votre système TrueCrypt en cliquant sur Système> Déchiffrer le système de manière permanente Partition / Drive.

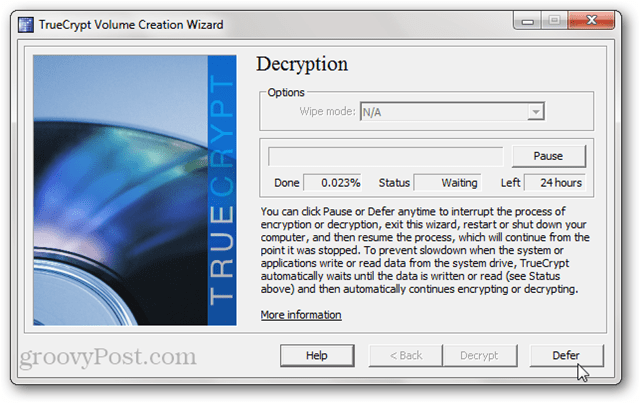

Vous serez averti que votre lecteur ne sera pas chiffré par la suite. Après avoir cliqué sur Oui le nombre de fois requis, le processus de décryptage commencera. Installez-vous - cela prendra presque autant de temps qu'il a fallu pour chiffrer le disque en premier lieu. Encore une fois, vous pouvez utiliser votre ordinateur et / ou suspendre ou différer le déchiffrement à tout moment.

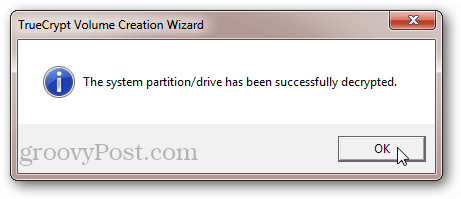

Une fois le déchiffrement terminé, vous serez invité à redémarrer. L’écran du chargeur de démarrage TrueCrypt n’apparaîtra plus et votre disque système ne sera pas chiffré.

Notez que même si vous ne serez pas invité à entrer votre mot de passe, le chargeur de démarrage TrueCrypt sera toujours installé sur votre disque système. Cela ne devrait poser aucun problème. Mais si cela vous dérange en sachant qu'il reste des éléments résiduels dans votre enregistrement de démarrage principal, vous pouvez réécrire votre MBR à l'aide d'un disque d'installation de Windows 7 ou d'un Disque de réparation du système Windows 7.

Conclusion

Le chiffrement de votre disque système avec TrueCrypt est gratuit, sécurisé et facile. Il y a relativement peu de frais généraux en termes d'impact sur les performances et d'inconvénients supplémentaires. Mais les avantages pour votre sécurité des données sont immenses. De cette façon, le chiffrement du disque système ressemble beaucoup à une assurance habitation. J'espère que vous n'aurez jamais à l'utiliser. Mais quand l'impensable se produit, vous serez ravi que ce soit là.