Microsoft Standalone System Sweeper est un analyseur de rootkit pour Windows

Sécurité Microsoft / / March 18, 2020

Les rootkits sont des applications qui sont stockées dans des répertoires ou volumes cachés sur votre ordinateur. Ils sont un moyen efficace pour les auteurs de virus de cacher leurs armes, car la plupart des logiciels antivirus les manquent généralement. Le disque doit être analysé depuis l'extérieur du système d'exploitation. La solution de Microsoft consiste à démarrer sur Windows PE (environnement de pré-installation) une version allégée de Windows pour effectuer l'analyse. Il s'installe sur une clé USB ou un DVD et se charge en mémoire.

Avant de commencer, assurez-vous d'avoir un CD / DVD vierge ou une clé USB d'au moins 250 Mo. Téléchargez ensuite la version 32 ou 64 bits de Balayeuse système autonome MS.

![sshot-2011-11-08- [22-25-39] sshot-2011-11-08- [22-25-39]](/f/e7d90012f06deaca950b996f6f23ebb0.png)

Enregistrez le fichier sur votre bureau.

![sshot-2011-11-08- [22-30-31] sshot-2011-11-08- [22-30-31]](/f/ff61d400ff7f08ce2f9a60a8871f8fe0.png)

Double-cliquez dessus et exécutez-le.

![sshot-2011-11-08- [22-31-44] sshot-2011-11-08- [22-31-44]](/f/176cf1c114a081735171afc82ab10671.png)

Microsoft dit que vous aurez besoin de 250 Mo d'espace libre sur votre clé USB. Cliquez sur Suivant.

![sshot-2011-11-08- [22-57-47] sshot-2011-11-08- [22-57-47]](/f/6628ed180c5a69a2b0a7c721bc0205c2.png)

Vous pouvez graver l'image sur un CD, DVD, USB ou créer et graver un fichier ISO. J'ai choisi USB. Cliquez sur Suivant.

![sshot-2011-11-08- [23-05-00] sshot-2011-11-08- [23-05-00]](/f/bbc619ff35cf45c039f177d207d4a0af.png)

Sélectionnez la lettre de lecteur de votre fichier USB. Ou le bon lecteur si vous le gravez sur un disque.

![sshot-2011-11-08- [23-05-45] sshot-2011-11-08- [23-05-45]](/f/d61be1832891639f66e053bdb4d7f454.png)

N'oubliez pas que MS Standalone System Sweeper Tool formatera le lecteur USB. Assurez-vous de sauvegarder tout ce dont vous avez besoin avant de l'utiliser.

![sshot-2011-11-08- [23-07-36] sshot-2011-11-08- [23-07-36]](/f/c66dab968a997e69a57d6538d5486539.png)

La construction de l'USB amorçable prend plusieurs minutes. C'est le bon moment pour battre le niveau suivant sur Angry Birds!![sshot-2011-11-08- [23-09-47] sshot-2011-11-08- [23-09-47]](/f/85f9baf1b9cf2ff52eb551b484531b02.png)

Cliquez sur Terminer et laissez la clé USB branchée. Redémarrez ensuite votre système.

![sshot-2011-11-08- [23-15-17] sshot-2011-11-08- [23-15-17]](/f/7534f71b813486d9082201ae1b139d46.png)

Vous souhaiterez modifier le bios pour démarrer à partir de l'USB. Sur Dell, choisissez F12, sur d'autres, il peut s'agir de F2 ou Del. Dans le cas ci-dessous, je choisis de démarrer à partir d'un périphérique de stockage USB. Appuyez sur Entrée.

![sshot-2011-11-08- [23-25-08] sshot-2011-11-08- [23-25-08]](/f/ffddfeace34f4d0485de7c9e5c3243ff.png)

Ressemble à Windows 7, mais c'est PE.

![sshot-2011-11-08- [23-46-24] sshot-2011-11-08- [23-46-24]](/f/1b731a1c0a20b6c6f1660426f5c83559.png)

![sshot-2011-11-08- [23-48-25] sshot-2011-11-08- [23-48-25]](/f/41bc6594c9ddeae09aa6a30d2dbf3ba8.png)

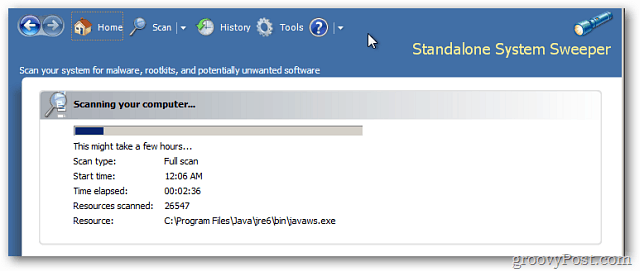

Le système autonome Sweeper démarre.

![sshot-2011-11-09- [00-04-04] sshot-2011-11-09- [00-04-04]](/f/0f18c01999466061e17ceae1ffd7ce55.png)

Cliquez ensuite sur Démarrer l'analyse complète.

![sshot-2011-11-09- [00-05-13] sshot-2011-11-09- [00-05-13]](/f/acd15d0f08e4b964de85ef70e3fd4929.png)

Maintenant, MS Standalone System Sweeper commencera à analyser votre système. Le temps nécessaire varie. J'ai scanné trois machines et chacune a pris environ 45 minutes à une heure.

Heureusement dans mon cas, aucun rootkit n'a été trouvé. Si votre test trouve un rootkit, envoyez-nous une photo et laissez un commentaire ci-dessous.

![sshot-2011-11-09- [00-47-05] sshot-2011-11-09- [00-47-05]](/f/68263094595fcb2a38e994c07750fdef.png)

Une fois l'analyse terminée, fermez MS Sweeper système autonome et redémarrez votre système.

L'utilisation de cet outil n'endommage pas votre PC ou votre système d'exploitation. Vous pouvez avoir un rootkit installé et ne pas le savoir, cela vaut donc l'heure qu'il faut pour fonctionner.